제 18회 정보보안기사/산업기사 실기시험 기출문제

18회 정보보안기사 실기

#단답형

1. WPA2

기밀성, 상호인증 > WPA2 > KRACK > WPA3

WEP 정적 키 사용 문제가 있었다. TKIP이 CCMP로 바뀐다. 스트림 암호가 블록 암호로 바뀐다.

재택근무의 향상 AES-CCMP

2. YARA(야라)

SNORT가 단골 문제이다.

야라 악성코드 샘플에 포함된 시그니처를 이용하여 특성과 행위를 기준으로 악성 파일을 분류하는 툴이다. 파일 오프셋, 가상 메모리 주소 악성 멀웨어 연구 및 탐지를 위해서 사용되는 도구로 텍스트 및 이진 패턴을 기반으로 멀웨어를 탐지할 수 있다.

3. SQL 삽입, 크로스사이트스크립트(XSS), 운영체제 명령어 삽입

SQL INJECTION, SQL 삽입

preparestatement를 사용해라 그러면 예방이 된다. mybatis jp 프레임워크 통해서 db에 연결한다. preparestatement가 없다 쓸 일이 없다. $name 이라는 말을 입력받는다.

XSS 크로스사이트스크립터

CSRF가 중요하다. 세션 정보를 보는 방법이 <script> alert -t("a"); <$script> document.cookie

http only 세션 정보 노출 될수가 있다. 그래서 필요한게 httponly이다.

운영체제 명령어 삽입, 검증되지 않은 외부 입력 값이 운영체제 명령문 생성에 사용되어 악의적인 명령어가 실행될 수 있는 보안 약점

4. DDE(Dynamic Data Exchange)

microsoft word로 작성된 문서 실행 팝업창

5. 자산, 위협, 취약점

6. 거버넌스

정보보호 거버넌스는 조직의 정보 보호 목적과 전략 달성에 필요한 사항과 추진 방향을 제시하는 것을 말한다.

의사결정 권한과 책임의 할당, 비즈니스와 전략적 연계, 관련 법과 규정의 준수를 위한 프로세스 및 실행 체계를 말한다.

정보의 무결성, 서비스의 연속성, 정보 자산의 보호를 위한 것을 말한다.

전략 일치성 방향성을 맞춘다. 포트폴리오

7. 도메인 쉐도잉

악성코드를 유포하기 위해 대중에게 알려진 도메인 주소를 사용하는 기법

봇넷이나 일부 랜섬웨어 등에서는 C&C 서버와의 통신과 같이 악성코드가 외부 호스트와 통신을 수행하게 된다. 이때, 중간 매개체 호스트들에 대한 보안 시스템 차단을 우회하기 위해 중간 매개체 호스트들에게 임시 DNS의 네임을 부여하는 기법의 명칭은 무엇인가?

알려진 도메인 주소(도메인 네임)을 사용하는 기법이다.

8. 자산식별, (자산별)보안 등급 부여

정보자산의 분류 기준을 수립한다.

기밀성 무결성 가용성에 따라 측정하게 되어 있다.

9. Slowloris Attack

CR/LF(개행 문자)가 두 번 나타난다. 지속적인 공격으로 서버의 자원을 잠식하는 공격이다.

10. 딥링크

특정 주소 혹은 값을 입력하면 앱이 실행되거나 앱 내에서 특정 화면으로 이동시키는 기능이다.

모바일 해킹기술인 모바일 앱을 싱행하는 것이 아니라 특정 위치로 연결시키는 모바일 기술이다. 검증되지 않은 취약점을 발생시켜 주로 공격자가 조작한 악성 URL에 접속할 경우 관련 앱에서 자바스크립트가 권한 인증 없이 자동으로 실행되어 의도하지 않은 악성 링크에 접속하거나 앱에 민감한 정보가 누출될 수 있다.

#작업형

11.

1)prepared statement 의미

BIND 변수를 만들겠다.

prepared statement는 컴파일된 쿼리 객체를 의미하며, DB에 컴파일된 쿼리문(상수)을 전달하는 방법을 사용한다. prepared statement는 mysql, oracle, db2sql server 등에서 지원하며 java의 jdbc peri의 dbi, php의 pdo, asp의 ado를 이용하여 사용 가능하다.

2)sql 삽입 공격 대응 prepared statement 사용하는 대응 방법

setString, setParameter를 사용하여 대응한다.

파라미터를 받는 prepared statement 객체를 상수 스트링으로 생성하고, 파라미터 부분을 setString, setParameter 등의 메소드로 설정하여, 외부 입력이 쿼리의 구조문을 바꾸는 것을 방지할 수 있다.

12. DOS 공격

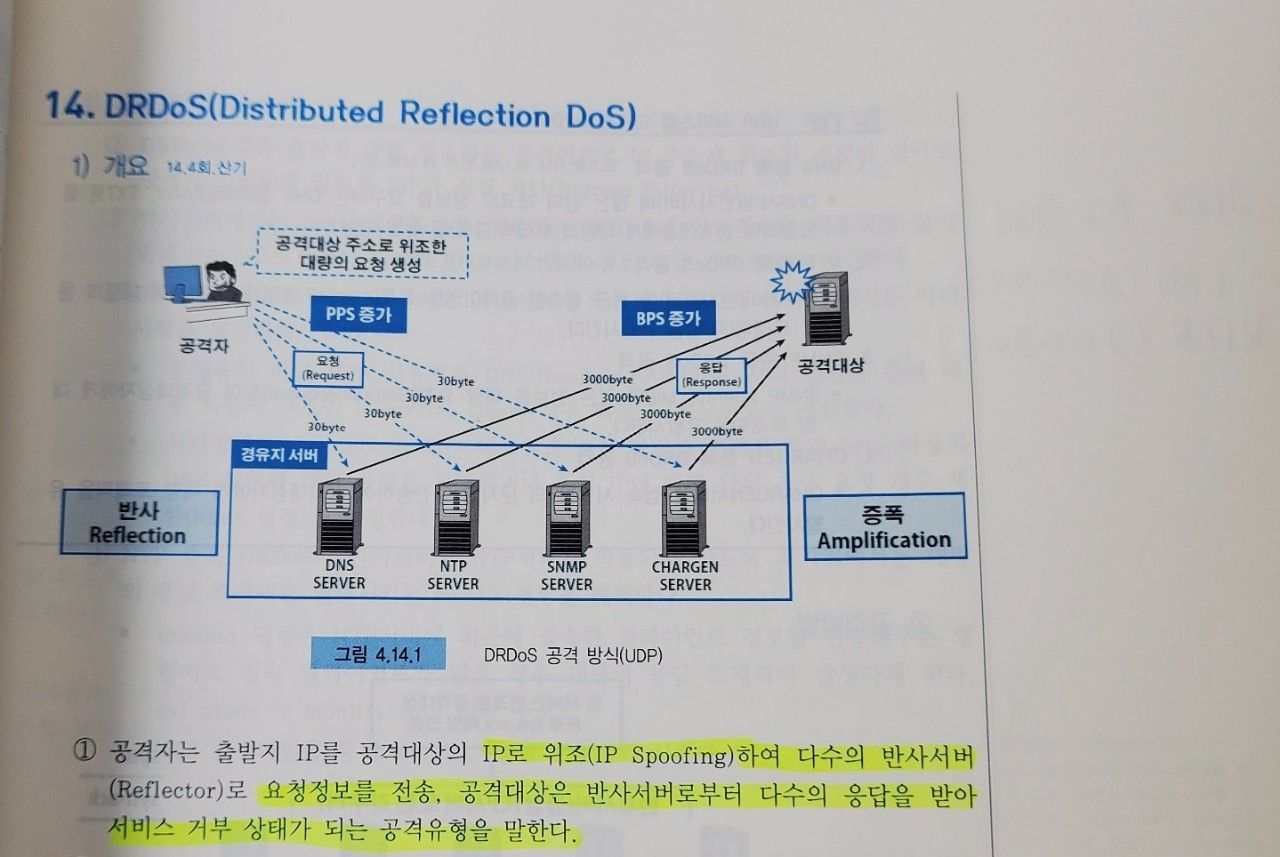

1)DRDOS 공격 원리와 일반적인 DoS 공격과의 차이점을 설명하시오.

반사공격이다. DoS는 공격자가 집접 공격을 수행한다. DDoS는 공격자가 아닌 공격자가 감염 시킨 좀비 PC가 공격을 수행한다. DRDoS는 취약한 서버를 악용하여 반사 공격을 수행하여 공격한다. 공격자가 IP 주소를 변조하여 공격 근원지 파악이 어렵다.

2)DRDOX 공격 대응 라우터에서 UNICAST RFP를 설정하는 방안이있다. UNICAST RFP가 무엇인지 설명하시오.

한놈이 한놈한테 보낸다. 인터페이스로 유입되는 패킷의 출발지 IP 주소가 위/변조되었는지 여부를 점검하는 기술

절차.

유입된 패킷의 출발지 IP 주소를 목적지 IP 주소로 설정

라우팅 테이블을 이용, 패킷 전송 경로를 점검

동일한 인터페이스로 전송된다면, 출발지 IP 주소가 위조되지 않은 정상 패킷으로 판단

13. 패킷 필터링 방화벽

1) 대부분의 공격은 실제 존재하지 않는 외부 IP 주소(IP SPOOFING)을 이용해서 수행된다. 패킷 필터링 방화벽에서 이를 차단하기 위한 필터링 기법의 명칭, 해당 필터링 기법에 대해서 설명하시오.

INGRESS 필터링 설명 : 라우터 외부에서 라우터 내부로 유입되는 패킷을 필터링하는 것이다.

패킷의 소스 IP나 목적지 포트 등을 체크하여 허용하거나 거부하도록 필터링하는 것이다.

2)패킷 필터링 방화벽에서 소형 단편화(Tiny fragment) 공격의 목적은 무엇인가?

최초의 FRAGMENT를 아주 작게 만들어서 패킷 필터링 장비를 우회하는 공격이다.

TCP 헤더가 2개의 FRAGMENT에 나눠질 정도로 작게 쪼개서 목적지 TCP 포트 번호가 첫 번째 FRAGMENT에 위치하지 않고 두 번째 FRAGMENT에 위치하도록 하는 공격 방법이다.

3)소형 단편화 공격에 대한 대응 방안은 무엇인가?

필터링 장비에서 TCP 헤더의 포트 번호가 포함되지 않을 정도로 작은 첫 번째 FRAGMENT는 DROP 시키는 방법으로 공격에 대응한다.

4)상태기반 패킷 검사(Stateful Packet Inspection) 방화벽이 일반 패킷 필터링 방화벽과 다른점을 기술하시오.

(세션을 추적한다)

패킷 필터링 침입차단 시스템과 마찬가지로 동일한 패킷 정보를 검토하지만 TCP 연결에 관한 정보를 기록한다는 차이점이 있다.

TCP 순서 번호를 추적해서 순서 번호를 이용한 세션 하이재킹을 방어한다.

통신 채널을 추적하는 상태 테이블을 관리한다

#서술형

14. 스팸 메일 대응 기술

1) RSA 암호가 어떤 용도로 사용되고 있는지 기술하시오.

SERVER의 신원을 검증하기 위해 RSA 방식을 사용한다.

2)스팸메일 대응 기술의 명칭을 쓰고 이 기술의 역할을 설명하시오.

스팸메일 대응 기술의 명칭 : SPF(SENDER POLICY FRAMEWORK) 메일 서버 등록제

스팸메일 대응 기술의 역할

1. SPF는 메일 서버 정보를 사전에 DNS에 공개 등록함으로써 수신자로 하여금 이메일에 표시된 발송자 정보를 실제 메일 서버의 정보와 일치하는지를 확인할 수 있도록 하는 인증 기술이다.

2. SPF를 사용하면 스푸핑으로부터 도메인을 보호하고 발신 메일이 스팸으로 표시되지 않도록 할 수 있다.

3. SPF는 도메인에서 이메일을 보낼 수 있는 메일 서버를 지정하고, 수신 메일 서버는 SPF를 사용하여 내 도메인에서 전송된 것처럼 보이는 수신 메일이 승인한 서버에서 전송된 것으로 확인한다.

15. 리눅스 시스템상에서 Apache 웹 서버를 운영하는 서버 설정과 관련하여 보안 점검을 실시하려고 한다.

1) ㄱ:system-auth, ㄴ:deny

2)drop

iptables

3)#chown root /etc/shadow, #chmod 400 /etc/shadow

4)업로드 및 다운로드 파일이 5Mbyte를 넘지 않도록 설정 권고한다는 의미이다.

LimitRequestBody 지시자에서 5000000있음을 확인하였다. 이 설정 의미는?

업로드 파일 크기제한(5M).

SPRING 프레임워크를 사용한다.

15. DNS TXT 레코드를 이용한 해킹 공격을 탐지한 로그로써 공격자가 보안 장비들의 탐지를 우회하기 많이 사용하는 방법이다.

DNS는 반사공격 증폭공격 밖에 없다.

증폭은 1개를 보냈는데 N개가 된다.

반사는 일로 보냈는데 절로 간다.

1)공격 명칭

DNS Amplication Attack

2)공격 판단 이유

TXT타입의 RESPONSE를 다량으로 수행

3)공격 기법

출발지 IP를 타겟의 IP로 변조 후 DNS로 쿼리타입을 TXT로 지정하여 REQUEST 대량 수행

4)공격자가 이러한 공격 기법 사용하는 목적 2가지

1. UDP 프로토콜의 신속성, 대량성

2. 쿼리타입을 ANY나 TXT로 하여 RESPONSE 사이즈 증폭

16.

정보보안산업기사

[단답형]

1. 인터넷 표준 기술

답) DNSSEC

2. 용어

답) 슬랙(Slack) 공간

3. 명령어 완성

답) net share

4. 윈도우 로그 정책 관련 용어

답) 감사 정책

5. 소유자, 접근권한 변경 명령어

답) A : chown , B : chmod

6. 스캔 관련 문제

답) A, B, C 모두 RST + ACK

7. 워너크라이 관련 윈도우 프로토콜

답) SMB(Server Message Block)

8. 공격 용어 3가지

답) A : 랜섬웨어(Ransomware) , B : 크립토재킹(Cryptojacking) , C : 스피어피싱(Spear Phishing)

9. 엔트포인트 보안 솔루션 약어

답) EDR

10. 용어

답) VPN(Virtual Private Network)

[서술형]

11. Apache 웹 서버 보안 설정

답)

1) pache 웹서버 설정파일(httpd.conf)의 모든 디렉터리(/) 섹션의 Options 지시자에 Indexes 설정을 제거한다.

2) Apache 웹서버 설정파일(httpd.conf)의 모든 디렉터리(/) 섹션의 Options 지시자에 FollowSymLinks 설정을 제거한다.

12. 윈도우 디지털 포렌식

답)

1) date /t & time /t

2) hostname

3) whoami

13. 공격 원리 및 라우터 대응

답)

1) 스머프 공격

- 원리 : 출발지(Source) IP를 희생자(Target) IP로 위조한 후 증폭 네트워크로 ICMP Echo Request를 브로드캐스트(broadcast) 함으로써 다수의 ICMP Echo Reply가 희생자에게 전달되어 서비스 거부를 유발시키는 공격기법이다.

- 대응 : 증폭 네트워크로 사용되는 것을 막기 위해 다른 네트워크로부터 자신의 네트워크로 들어오는 Directed Broadcast 패킷을 허용하지 않도록 라우터 설정을 한다.

2) 랜드 공격

- 원리 : 출발지(Source) IP와 목적지(Destination) IP가 같은 패킷을 만들어 보냄으로써 수신자가 자기 자신에게 응답을 보내게 하여 시스템의 가용성을 침해하는 공격기법이다.

- 대응 : 출발지(Source) IP와 목적지(Destination) IP가 동일한 패킷을 허용하지 않도록 라우터 설정을 한다.

[실무형]

14. root 계정 원격 접속 제한

답)

1) 원격 호스트에서 접근하는 것을 차단할 수 있도록 securetty 파일(/etc/securetty)에 가상터미널(pts/번호) 설정을 제거하거나 주석 처리한다.

2) SSH데몬(sshd) 설정 파일인 sshd_config 파일의 PermitRootLogin 옵션을 no로 설정한다.

3) pam_wheel.so PAM 모듈을 이용하여 wheel 그룹에 su를 허용할 계정 이외의 일반 사용자 계정을 제거한 후 sudo 명령 설정 파일인 sudoers 파일에

sudo 명령을 허용할 일반 사용자 계정과 실행을 허용할 명령어를 설정한다.

15. 명령어 완성

답)

1) find / -mtime -7

2) find / -user root -perm -4000

16. 한글 파일 스노트 탐지

1) alert

2) 192.169.1.0/24 any -> any any

3) (3) content , (4) |D0 CF 11 E0 A1 B1 1A E1|

[출처] [2021년] 제18회 정보보안 산업기사 실기 가답안 (알기사(알기쉬운 정보보안기사 산업기사)) | 작성자 알기사멘토